您当前的位置:首页>论文资料>基于神经网络同步的密码协议研究

内容简介

安全技术

安全技术基于神经网络同步的密码协议研究

邹苏真

(重庆邮电大学通信与信息工程学院重庆400065)

与皮

摘要:神经密码被善遍认为是一种用于公共信道的密钥交模协议。作为神经网络一项重要的应用在现代密码季中扮演着重要的角色。本文介绍了一种典型的神经害码机制并对未来神经密码的发展行了展望。

关键调:窑钥神经网络算法

中图分类号:TN949.6 引言

文献标识码:A

文章编号:1007-9416(2013)06-0220-02

初始权重是不相关的。

神经密码作为密码学的重要分支越来越受到学界的关注,其中典型的神经网络模型有置换奇偶机PPM!,树形奇偶机TPMF和TCM科等。为了验证PPM的密钥安全性,SeoaneLF等人提出了一个针对PPM 的概率攻击算法,发现此算法具有很高的攻击成功率。在文献"中 TCM也被证明是一种不安全的模型,对于TPM模型,研究者发现只有一个或者两个隐藏单元(K=1,2)时的TPM工作效率很低[4-[5] KinzelW,KanterI等人发现当TPM拥有隐藏单元数为3(K=3)的固定结构时,可以通过增加实触深度来抵抗各种各样的攻击方式图。

之后,TPM(K=3)的的应用和安全性得到了广泛的研究。 1神经网络模型

1.1树形奇偶机模型TPM(tree paritymachine)

TPM是一个树状结构的前馈型神经网络,各个树枝间互不相关。这里设参与密钥建立的双方各使用一个TPM,称为A和B。

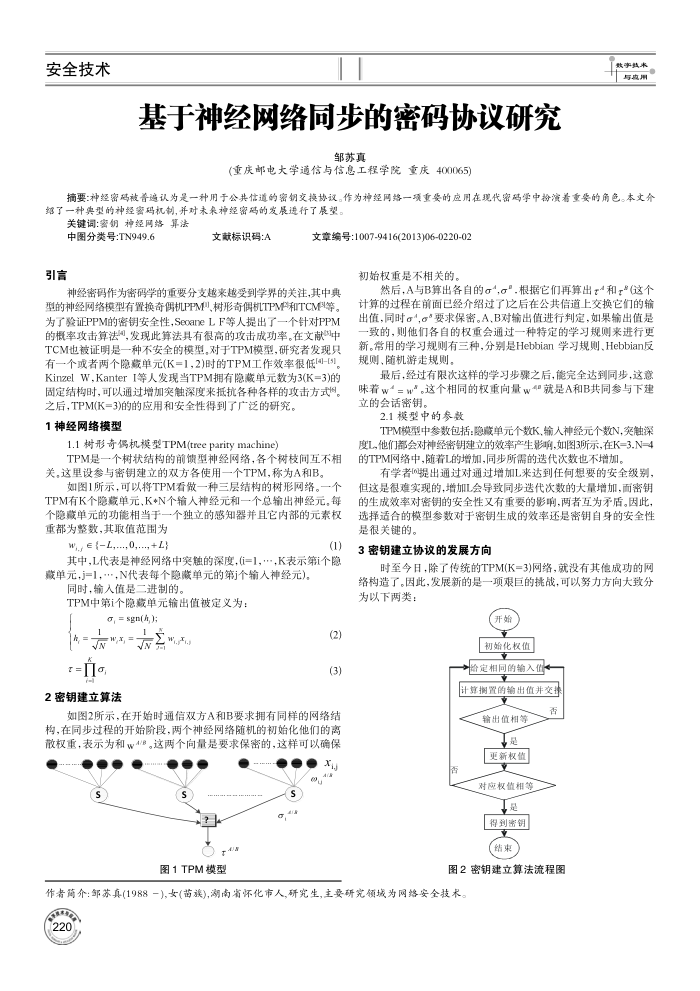

如图1所示,可以将TPM看做一种三层结构的村形网络。一个 TPM有K个隐藏单元,K+N个输人神经元和一个总输出神经元。每个隐藏单元的功能相当于一个独立的感知器并且它内部的元素权重都为整数,其取值范围为

W., E .L,..,..L)

(1)

其中,L代表是神经网络中突触的深度,(i=1,",K表示第i个隐藏单元,j=1,"",N代表每个隐藏单元的第j个输人神经元)。

同时,输人值是二进制的。

TPM中第i个隐藏单元输出值被定义为:

o, = sgn(A, );

A:

VNw

2密钥建立算法

..

(2)(3)

如图2所示,在开始时通信双方A和B要求拥有同样的网络结构,在同步过程的开始阶段,两个神经网络随机的初始化他们的离散权重,表示为和w4/B。这两个向量是要求保密的,这样可以确保

. S

s

图1TPM模型

..

s o

X

然后,A与B算出各自的α",α".根据它们再算出-4和-"(这个计算的过程在前面已经介绍过了之后在公共信道上交换它们的输出值,同时。4,α要求保密。A、B对输出值进行判定,如果输出值是致的,则他们各自的权重会通过一种特定的学习规则来进行更新。常用的学习规则有三种,分别是Hebbian学习规则.Hebbian反规则、随机游走规则。

最后,经过有限次这样的学习步骤之后,能完全达到同步,这意味着w"=w"。这个相同的权重向量w4"就是A和B共同参与下建立的会话密钥。

2.1模型中的参数

TPM模型中参数包括:隐藏单元个数K,输人神经元个数N,突触深度L,他们都会对神经密钥建立的效率产生影响,如图3所示,在K=3.N=4 的TPM网络中,随着L的增加,同步所需的送代次数也不增加,

有学者提出通过对通过增加L来达到任何想要的安全级别,但这是很难实现的,增加会导致同步送代次数的大量增加,面密钥的生成效率对密钥的安全性又有重要的影响,两者互为矛。因此,选择适合的模型参数对于密钥生成的效率还是密钥自身的安全性是很关键的。

3密钥建立协议的发展方向

时至今目除了传统的TPM(K=3)网络,就没有其他成功的网络构造了。因此,发展新的是一项艰巨的挑战,可以努力方向大致分为以下两类:

开始初始化权值给定相同的输入值计算捐置的输出值并交准

输出值相等

营更新权值

对应权值相等工得到密钥

(结束

香

图2密钥建立算法流程图

作者简介:部苏真(1988一),女(苗族),湖南省怀化市人,研究生,主要研究领域为网络安全技术 020

上一章:浅析企业网络系统集成设计与实现

下一章:基于传感网络的智能公交站牌系统