您当前的位置:首页>论文资料>网络蠕虫病毒防御方法研究

内容简介

·网络安全·

·网络安全·网络蠕虫病毒防御方法研究

王晓嘉

强

(河南农业大学信息与管理科学学院

河南郑州450002)

数字技术与应用

要;同络端出通过自我复制,破坏目标系统,期富网络,对互联网络安全构成巨大成助。本文通过对端出病毒程序的传播流程及行为

推

特征的分新,提出一种基于实时监测检测机制的防即月络端女改击的新方法。速种方法在操作系就底层面数被调用的时候就能及时地发现同络

端女改击并阻止月络炫女的遗一步扩敏。关键调;端女攻击

行为待在

中图分类号:TP29 引言

实时监控

文献标识码:A

文章编号:1007-9416(2010)10-0093-02

钾估数猪从5亿美元率开到26亿美元后,继

随着1988年11月2号由RobertMorrisJ r编号的一只基于BSDUnix的"IntemetW 0rm"蟠虫出现,到2001年8月5号的红色代码"CodeRed"螺虫发作,直至2003年8月1 2号的冲击波“Blaster"蜡虫的大规模爆发,互联网的安全威胁正逐渐遇近每一个普通用户,从1988年CERT(计算机紧急响应小组)由于Morris螺虫事件成立以来,统计到的internet安全感事件每年以指数增长,近年来的增长态势变得的尤为迅量。

每一次蜡虫的爆发都会给社会带来巨大的损失1988年11月2日,Moris燃虫发作,几天之内6000台以上的Internet服务器截惠染面缔痪,报失超过一千万美元。2001年7 月19日,CodeRed蟠虫爆发,在爆发后的9 小时内就攻击了25万台计算机,造成的损失估计超过20亿美元,随后几个月内产生了感力更强的几个变种,其中CodeRedII造成的损失估计超过12亿美元。2001年9月18 日,Nimda蜡虫被发现,对Nimda造成的损失

随机生成甲施址

荣潮活机植是活存在?

No

表1

函数名

LoadLibraryA GetProcAddress CreateProcessA CloseSocket WSAStartup ExitProcess ExitThread

RegSetValucExA RegCloseKey

万方数据

Ye

续攀升,到现在已无法估计。目前蜡虫爆发的频率越来越快,尤其是近两年来,越来越多的婚虫(如冲击波、振荡波等)出现,对蜡虫进行深入研究,并提出一种行之有效的解决方案,为企业和政府提供一个安全的网络环境成为我们急待解决的问题。

本文介绍了婚虫病毒的行为特征及传播方式,提出了蜡虫病毒的检测方法,并设计了一种基于操作系统底层函数的防御蜡虫攻击的新方法,此方法能及时地发现网络蜡虫攻击并中断悉意代码的执行,从面更好的保护操作系统和应用软件的安全,

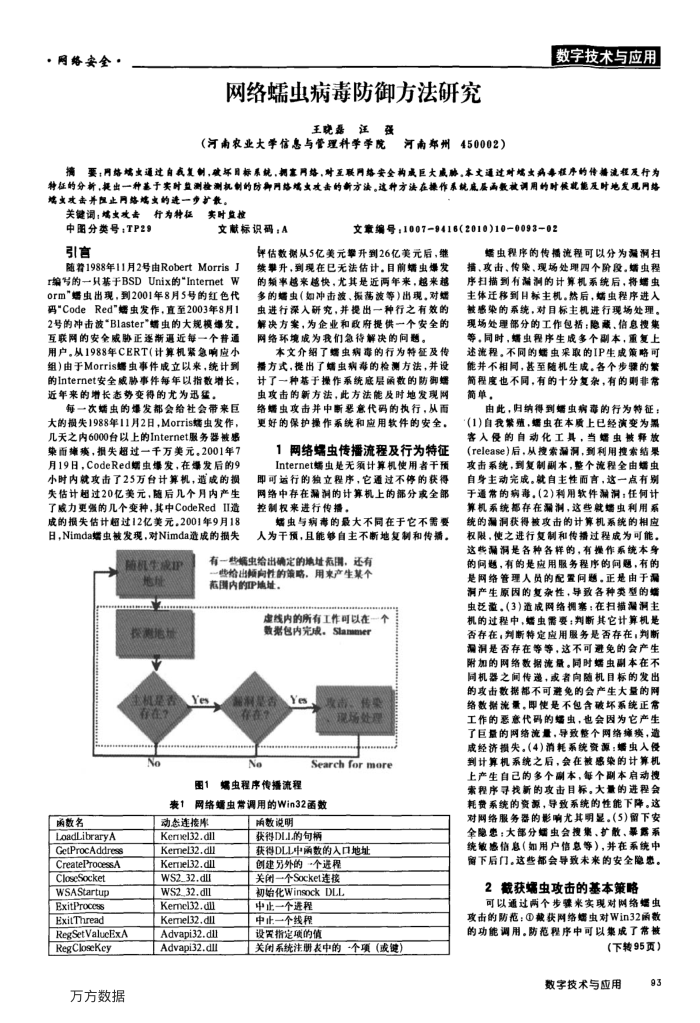

网络端虫传播流程及行为特征 Internet端虫处无须计算机使用者干预

即可道行的独立程序,它通过不停的获得网络中存在需满的计算机上的部分或全部控制权来进行传播,

蟠虫与病毒的最大不同在于它不需要人为干预,且能够自主不断地复制和传播。

有一些循虫给出确定的确址瓶围,还有一费给出额向性的策略,用来产生某个范国内的P地址。

虚线内的所有工作可以在一个数据包内完成,Slammer

晶利基装

Yes

欢专传果现场处观

t1

No

图1

蝎虫程序传播流程

Search for more

网络蟠虫常调用的Win32函数

动态连接库 Kerel32.dl Kermel32.dll Kenel32.dll WS2_32.dl WS2_32.dll Kermel32.dll Kermel32.dll Advapi32.dll Advapi32.dll

确数说明

获得DLI的句柄

获得DLL中函数的入口地址

创建另外的一个选程关闭一个Socket连接初始化Winsock DLL

中止一个进程中止一个线程设置指定项的值

关闭系统注册表中的-个项(或键)

蜡虫程序的传播流程可以分为漏润扫描、攻击、传染、现场处理四个阶段。蜡虫程序扫描到有漏测的计算机系统后,将螺虫主体迁移到日标主机。然后,蜡虫程序进入被感染的系统,对目标主机进行现场处理。现场处理部分的工作包括:隐截,信息搜集等,同时,螺虫程序生成多个副本,重复上述流程。不同的蟠虫采取的IP生成策略可能并不相间,基至随机生成。各个步骤的繁简程度也不同,有的十分复杂,有的则非常简单,

由此,归纳得到蟠虫病毒的行为特征:(1)自我策殖,爆虫在本质上已经演变为黑客入侵的自动化工具,当蟠虫被释放(release)后,从搜索漏洞,到利用搜索结果攻击系统,到复制副本,整个流程全由端虫自身主动完成。就自主性面言,这一点有别于通常的病毒,(2)利用软件漏滑,任何计算机系统部存在漏测,这些就婚虫利用系统的漏洞获得被攻击的计算机系统的相应权限,使之进行复制和传播过程成为可能。这些漏润是各种各样的,有提作系统本身的间题,有的是应用服务程序的间题,有的是网络管理人员的配置问题,正是由于漏润产生原因的复杂性,导致各种类型的端虫泛邀。(3)造成网络视塞:在扫描漫润主机的过程中,蜡虫需要:判断其它计算机是否存在,判断特定应用服务是否存在;判断漏洞是否存在等等,这不可避免的会产生附加的网络数据流量。同时蜡虫副本在不同机器之间传遂,或者向随机目标的发出的攻击数据都不可避免的会产生大量的网络数据流量。即使是不包含破坏系统正常工作的恶意代码的烯虫,也会因为它产生了巨量的网络流量,导致整个网络缔类,造成经济损失。(4)消耗系统资源:蟠虫入侵到计算机系统之后,会在被感染的计算机上产生自己的多个副本,每个副本启动搜索程序寻找新的攻击目标,大量的进程会耗费系统的资源,导致系统的性能下降。这对网络服务器的影响尤其明显。(5)留下安全隐忠:大部分蟠虫会搜集、扩、录露系统教感信息(如用户信息等),并在系统中留下后门。这些都会导致未来的安全隐患。

2截获烯虫攻击的基本策略

可以通过两个步媒来实现对网络蟠虫攻击的防范:①载获网络螺虫对Win32函数的功能调用。防范程序中可以集成了常被

(下转95页)

数字技术与应用

26